Попытка фишинга через редирект Битрикс

Фишинг - это вид киберпреступлений, при котором злоумышленники пытаются получить конфиденциальную информацию (пароли, данные кредитных карт и т.д.) путем обмана пользователей. Они создают поддельные веб-страницы или отправляют фальшивые электронные письма, которые выглядят как легитимные сообщения от известных компаний или организаций.

Фишинг широко распространен в интернете. Злоумышленники используют разнообразные методы для обмана пользователей, включая социальную инженерию и технические ухищрения. По данным различных исследований, количество фишинговых атак увеличивается с каждым годом, что делает проблему крайне актуальной.

Зачем злоумышленники используют фишинг

Основная цель фишинга - это получение конфиденциальной информации для последующего использования в мошеннических целях. Злоумышленники могут:

- Получить доступ к банковским счетам жертвы;

- Украсть личные данные для создания фиктивных идентичностей;

- Использовать полученную информацию для шантажа и вымогательства;

- Продать украденные данные на черном рынке.

Фишинг является одним из самых эффективных видов киберпреступлений из-за низкой стоимости проведения атак и высокой вероятности успеха.

Механизм работы редиректа в Битрикс

Редирект - это механизм перенаправления пользователя с одного URL на другой.

В системе управления контентом Битрикс редиректы используются для улучшения пользовательского опыта, администрирования сайта и SEO-оптимизации.

Описание технологии редиректа и её применение в системе управления контентом Битрикс

В Битрикс редиректы могут быть настроены через административную панель. Администраторы могут использовать редиректы для:

- Перенаправления старых URL на новые после изменения структуры сайта;

- Создания коротких ссылок для маркетинговых кампаний;

- Организации переходов между различными разделами сайта.

Потенциальные уязвимости, связанные с использованием редиректов

Несмотря на полезность редиректов, они могут представлять определенные риски безопасности:

- Переходы на вредоносные сайты: Злоумышленники могут использовать редиректы для перенаправления пользователей на сайты с вредоносным ПО.

- Фальсификация URL: Если настройки безопасности не оптимизированы, злоумышленники могут манипулировать редиректами для создания фальшивых страниц.

- Неавторизованные перенаправления: Некорректно настроенные редиректы могут позволить злоумышленникам обойти уровни авторизации.

Проведение атаки: пошаговый анализ

Как злоумышленники используют редиректы для создания фальшивых страниц

- Выявление уязвимости: Злоумышленник анализирует сайт на предмет наличия некорректных или неправильно настроенных редиректов.

- Создание поддельной страницы: На собственном сервере создается страница, внешне идентичная легитимной странице целевого сайта.

- Настройка вредоносного редиректа: Настраивается автоматическое перенаправление пользователей с легитимного сайта на поддельный через уязвимость в системе Битрикс.

- Распространение ссылки: Фальшивая ссылка распространяется через электронную почту, соцсети или другие каналы.

- Сбор данных: Когда пользователь вводит свои данные на поддельной странице, они отправляются злоумышленнику.

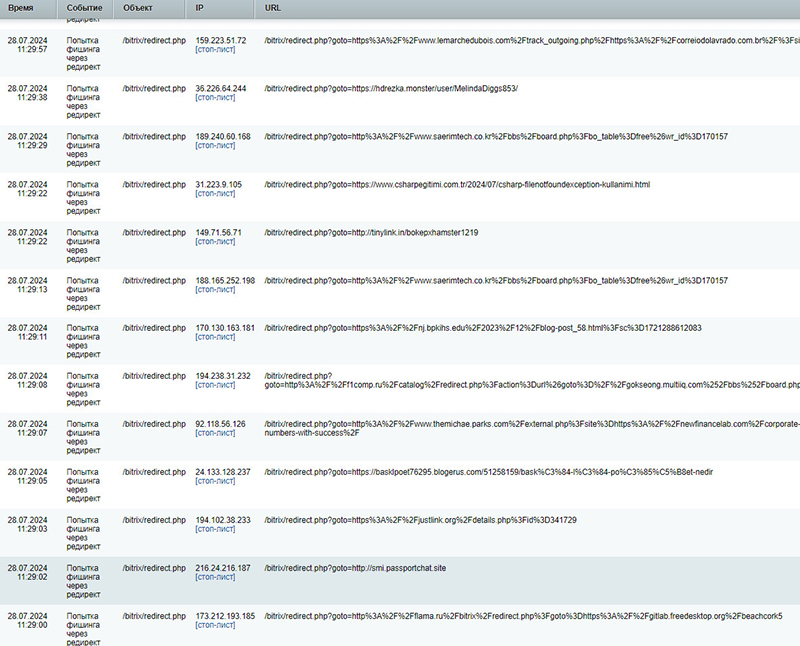

Примеры реальных случаев попыток фишинга через редирект Битрикс

Хотя конкретные случаи не всегда попадают в публичное пространство из-за конфиденциальности расследований, известно о нескольких инцидентах, когда злоумышленники использовали уязвимости в популярных системах управления контентом (CMS), включая Битрикс, для проведения фишинговых атак через механизмы редиректа.

Методы защиты от таких атак

Основные меры предосторожности, которые могут предпринять пользователи и администраторы сайтов

- Регулярное обновление CMS: Постоянно обновляйте систему управления сайтом до последних версий.

- Настройка политики безопасности: Настройте строгие правила перенаправления и убедитесь в их корректной работе.

- Мониторинг системы: Регулярно проверяйте логи сервера на предмет подозрительных действий.

- Обучение персонала: Обучите сотрудников распознавать признаки фишинга и действовать осторожно при работе с подозрительными ссылками или письмами.

Иногда эти меры не помогают, тогда нужно внести изменения в настройки Apache (файл .htaccess)

<FilesMatch "(rk|redirect).(php)$">

RewriteCond %{QUERY_STRING} !goto=.*домен вашего сайта* [NC]

RewriteRule ^.*$ - [F]

</FilesMatch>

если указать свой домен, то все фишинговые атаки будут перенаправляться на главную страницу вашего сайта.

Через некоторое время вы увидите в метрике большое количество отказов, что отрицательно повлияет на продвижение сайта.

Некоторые админы, чтобы не увеличивать число отказов для своего сайта, вместо своего домена указывают другой. Например, google.ru или google.com.

если на сайте не используются редиректы, то можно вообще запретить к ним доступ

<FilesMatch "(rk|redirect).(php)$">

Order Allow,Deny

Deny from all

</FilesMatch>

или так

RedirectMatch 403 ^/bitrix/redirect.php

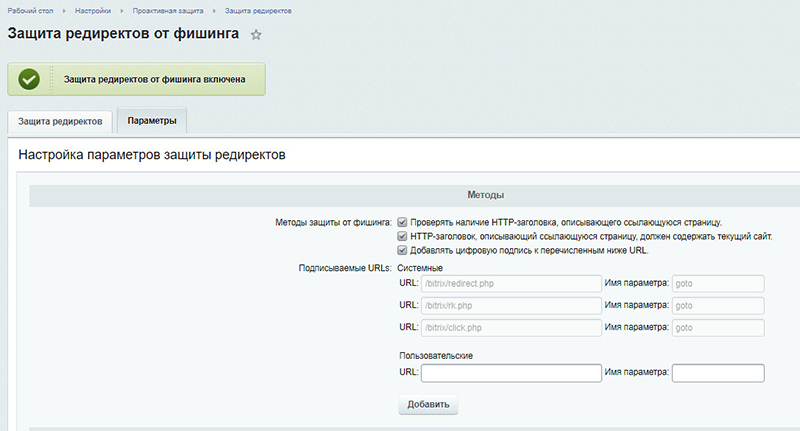

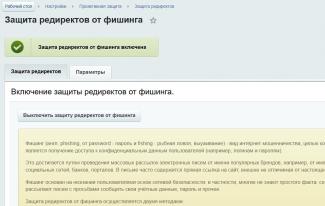

Конечно, нужно сначала выполнить все рекомендации проактивной защиты в админке Битрикса. Если это затруднительно, то тогда можно использовать следующее.

в самом верху .htaccess вставить следующее

<FilesMatch "(rk|redirect).(php)$">

RewriteCond %{QUERY_STRING} goto= [NC]

RewriteRule ^.*$ - [F]

</FilesMatch>

С другой стороны этот код блокирует все url, в которых присутствует rk.php redirect.php. Поэтому нужно сделать все настройки в админке Битрикса. И если уже и это не помогло, то у вашего сайта какой то особый случай, тогда уместно обратиться в поддержку 1С-Битрикс.

Рекомендации по настройке безопасных редиректов в системе Битрикс

- Использование относительных URL: Настраивайте редиректы только внутри вашего домена.

- Проверка входящих данных: Проверяйте параметры запроса перед выполнением любого перенаправления.

- Ограничение прав доступа: Разграничьте права доступа администраторам и пользователям системы управления сайтом.

- Применение Security Policies: Включите дополнительные политики безопасности, такие как Content Security Policy (CSP).

Заключая вышесказанное можно отметить важность своевременного реагирования на потенциальные угрозы безопасности и постоянного улучшения механизмов защиты от кибератак как со стороны технических специалистов так и обычных пользователей интернета.

Добавить комментарий